主页 > imtoken市场打不开 > 勒索服务器文件加密后缀,WannaCry勒索文件加密密码结构

勒索服务器文件加密后缀,WannaCry勒索文件加密密码结构

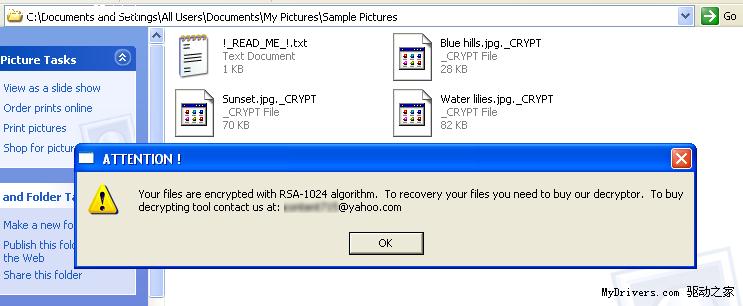

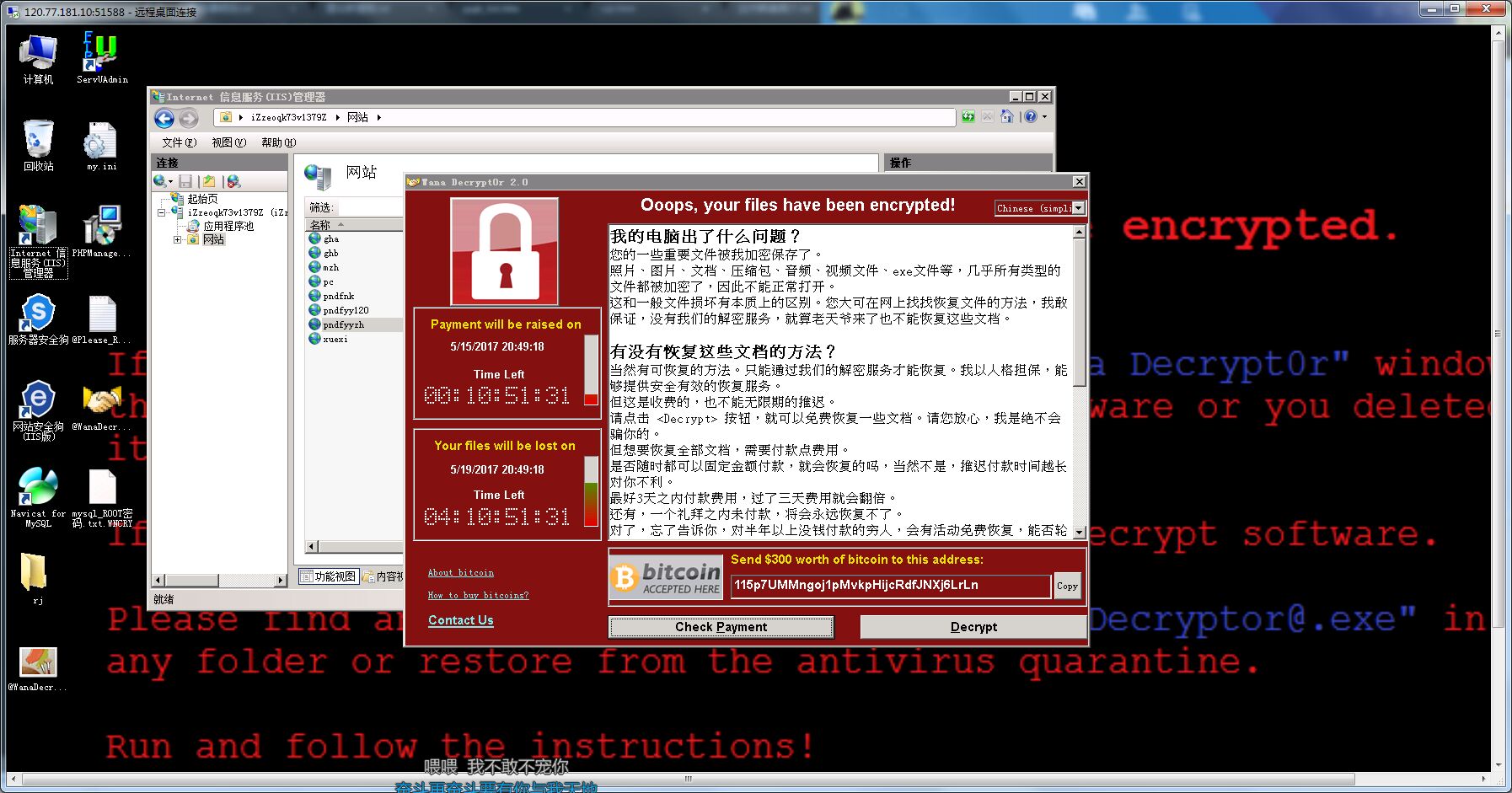

简介 Wannacry 勒索病毒爆发已经一周了。 由于该病毒利用加密的用户文件进行勒索,所以很多朋友对病毒文件的加密解密过程比较感兴趣。 在看到的病毒分析报告[1-4]中,对文件加解密过程的描述比较零散。 为了便于全面了解病毒使用的密码学,本文总结了多家公司的分析报告,从密码学的角度概述了病毒文件加解密的基本框架。 包括加密策略、密钥结构、密钥生成与保护等,为感兴趣者提供病毒使用密码学技术的画像。 文末指出了病毒文件加解密分析的遗留问题。

1.密码要素

RSA2048 非对称加密算法 国际标准非对称加密算法。 其功能由Windows系统以API接口提供,病毒调用该算法对密钥进行加密保护。 该算法使用一对公钥和私钥进行加解密操作:公钥负责加密,私钥负责解密(反之亦然,与数字签名相同)。 密钥长度为 2048 位(256 字节)。 AES-128对称加密算法

美国标准,国际流行的对称加密算法。 编程库函数被编译链接到病毒程序中。 该算法对受感染的主机文件进行加密。 该算法采用128位数据块加密方式,加解密密钥相同,密钥长度为128位(16字节)。 网络密钥对 (WK)

由病毒攻击者生成,全网使用的一组公私钥对(WKp,WKs)。 作用于RSA2048算法保护被感染主机的“主机密钥TK”,其公钥(WKp)随病毒文件传播,私钥(WKs)由病毒攻击者控制。 主机密钥对 (TK) 病毒在每个受感染主机上生成的公私密钥对(TKp、TKs)。 作用于RSA2048算法保护“文件密钥FK”,其公钥(TKp)明确存放在00000000.pky文件中,私钥(TKs)经过网络密钥对(WKp)加密后存放在00000000.eky 文件。 文件密钥 (FK)

病毒加密文件时产生的随机数。 为每个加密文件生成一个 FK。

在本文中,以上元素用图例表示:

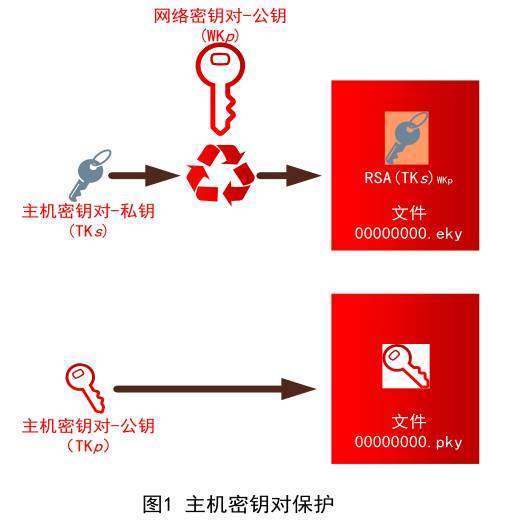

2、三级密钥结构 该病毒采用网络密钥对WK、主机密钥对TK、文件密钥FK的三级密钥结构比特币扩展公钥,确保加密文件勒索过程的安全。 WK使用RSA算法保护TK,TK使用RSA算法保护FK,FK使用AES算法加密文件。 解密文件时,WK解密TK,TK解密FK,FK解密文件。 病毒执行后会生成一组公私钥对作为“主机密钥对TK”

主机密钥对-公钥(TKp)保存在00000000.pky文件中;

主机密钥对-私钥(TKs)由网络密钥对-公钥(WKp)加密,记录为RSA(TKs)WKp,保存在00000000.eky文件中,网络密钥对-私钥为病毒攻击者 (WK) 用于解密。

为什么不使用两级密钥? 文件密钥FK直接用网络密钥WK加密,省略主机密钥TK。 如果去掉主机密钥TK,安全上没有问题,但是由于FK需要在攻击者服务器端进行解密,全网感染主机上的每一次文件解密都必须与攻击者服务器通信进行密钥解密,这将造成通信瓶颈。

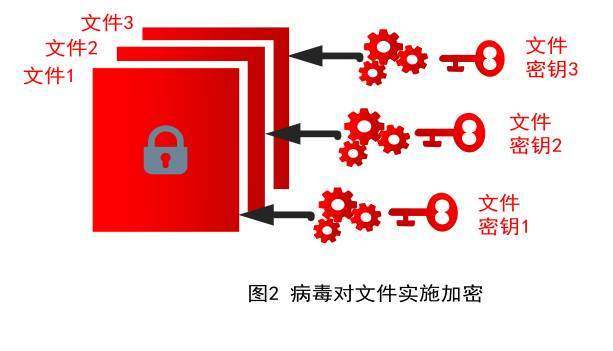

3、文件加密病毒为每个被加密的文件生成一个文件密钥(FK); 病毒遍历宿主文件进行加密比特币扩展公钥,如图2所示。

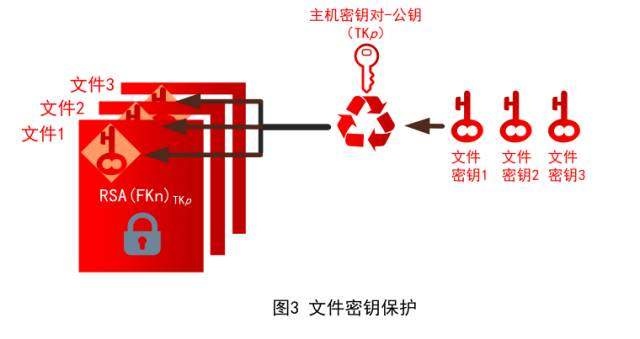

4、文件密钥FK保护 每个文件加密后,使用主机密钥对-公钥(TKp)对每个文件密钥FK1、FK2、FK3...FKn进行加密,生成RSA(FKn)TKp,存放在相应的在加密文件头结构中。 如图3所示。

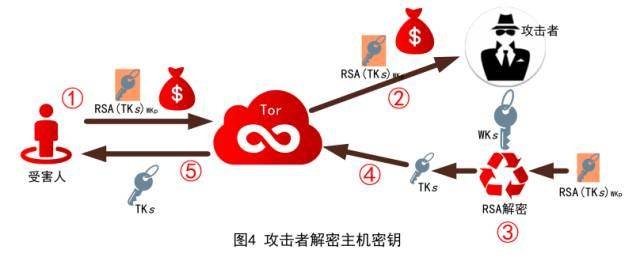

5.文件解密 虽然目前还没有用户支付赎金后加密文件被解密的报道,但是根据密钥结构设计和病毒代码分析可以确定文件的解密逻辑。 受害者操作病毒提示界面,通过网络(匿名网络Tor)向病毒攻击者传递赎金(比特币),病毒将RSA(TKs)WKp(网络密钥对-public加密的主机密钥对) key WKp-private key TKs)给攻击者,如图4①②所示。

病毒攻击者(服务器)确认收到赎金后,使用自己的网络密钥-私钥(WKs)解密RSA(TKs)WKp并还原TKs,并发回给受害主机,并保存在00000000.dky文件,如图4③④⑤所示。 受害者点击病毒界面的“解密”按钮,病毒程序从每个加密文件中读取RSA(FKn)TKp,使用00000000.dky文件的TK解密,恢复文件密钥FKn; 病毒程序使用解密的FKn解密加密文件。

6、文件加密策略是出于兼容性考虑,病毒不会对主机上的所有文件进行加密; 出于效率考虑,对于较大的文件(如大于1.5MB),只加密部分文件(约10%); 病毒攻击者 为了让受害者相信加密文件可以恢复,除了本文上面介绍的密钥外,攻击者还在病毒程序中预制了另一对公私钥,使用方法相同作为宿主密钥TK,以明文形式保存在病毒代码中,使受害者无需支付赎金,即可自行解密部分文件。 (实际上,使用这对公私钥是没有意义的,因为私钥是显式存储的,FK的加密已经失去了保护意义,可以直接将FK存储在加密文件中。)

七、需要研究的问题 由于在支付赎金后没有发现病毒通过Tor网络与攻击者建立联系的实例,因此没有关于病毒目标地址和攻击者服务器的分析报告。 因此,需要进一步复现和验证文件解密过程; 分析网络密钥对(WK)的真实性及其RSA密钥的合规性;

进一步分析主机密钥对-私钥(WKs)生成后的加密存储过程,找出其明显的端倪; 国内的受害者一般不会使用Tor(匿名网络),那么万一有一天攻击者出现,加密文件可以恢复,我们该如何应对呢?

参考文献[1][2][3][4]